Allt du behöver veta när Mac smittas med ny Silver Sparrow-skadlig kod (09.15.25)

Om du tror att din Mac är säker från skadlig kod, tänk igen. Malware-författare har blivit skickliga på att utnyttja sårbarheter på olika plattformar, inklusive macOS. Detta är tydligt i tidigare malwareinfektioner som riktade sig till Mac-datorer, inklusive Shlayer-malware och Top Results-skadlig programvara.

Vad är Silver Sparrow macOS-skadlig programvara?Nyligen har säkerhetsforskare i Red Canary, Malwarebytes och VMware Carbon Black säkerhet upptäckte en ny macOS-skadlig kod som infekterade mer än 40 000 Mac-datorer globalt. Detta nya hot heter Silver Sparrow. Enligt Malwarebytes har skadlig programvara spridit sig över 153 länder, med USA, Storbritannien, Kanada, Frankrike och Tyskland med de högsta koncentrationerna. Det är oklart hur många av dessa 40 000 som är M1 Mac-datorer och vi vet inte exakt hur distributionen ser ut.

Forskare har noterat att även om Silver Sparrow utgör ett ganska allvarligt hot mot den infekterade enheten, uppvisar det inget skadligt beteende som ofta förväntas från vanlig macOS-adware. Detta gör skadlig programvara mer förvirrande eftersom säkerhetsexperter inte har någon aning om vad skadlig programvara var utformad för att göra.

Forskarna märkte dock att den skadliga programvaran förblev redo att leverera en skadlig nyttolast när som helst. Efter utredning har Silver Sparrow macOS-skadestammen aldrig levererat en skadlig nyttolast på de infekterade enheterna, men de varnade de drabbade Mac-användarna om att det fortfarande utgör betydande risker trots sitt vilande beteende.

Även om forskare inte har observerat Silver Sparrow levererar ytterligare skadliga nyttolast, är dess M1-chipkompatibilitet, globala räckvidd, höga infektionsfrekvens och operativa mognad Silver Sparrow till ett ganska allvarligt hot. Säkerhetsexperterna upptäckte också att Mac-skadlig programvara är kompatibel med både Intel- och Apple Silicon-processorer.

Här är en grov tidslinje för utvecklingen av Silver Sparrow-skadlig programvara:

- Augusti 18, 2020: Malwareversion 1 (icke-M1-version) återuppringningsdomän api.mobiletraits [.] Com skapad

- 31 augusti 2020: Malwareversion 1 (icke-M1-version) skickad till VirusTotal

- 2 september 2020: version.json-fil ses under körning av version 2 av skadlig programvara skickad till VirusTotal

- 5 december 2020: Återuppringningsdomän för skadlig programvara version 2 (M1-version) skapade api.specialattributes [.] com skapad

- 22 januari 2021: PKG-filversion 2 (innehållande en M1-binär) skickad till VirusTotal

- 26 januari 2021: Red Canary upptäcker Silver Sparrow malware version 1

- 9 februari 2021: Red Canary upptäcker Silver Sparrow malware version 2 (M1 version)

Säkerhetsföretaget Red Canary upptäckte den nya skadliga programvaran, som riktar sig till Mac-datorer utrustade med de nya M1-processorerna. Skadlig kod heter Silver Sparrow och använder macOS Installer Javascript API för att utföra kommandon. Här är vad du behöver veta.

Ingen vet säkert. En gång på en Mac ansluter Silver Sparrow till en server en gång i timmen. Säkerhetsforskare är oroade över att det kan vara redo för en större attack.

Säkerhetsföretaget Red Canary anser att medan Silver Sparrow nu ännu har levererat en skadlig nyttolast, kan det utgöra ett ganska allvarligt hot.

Skadlig kod har blivit anmärkningsvärd eftersom den körs på Apples M1-chip. Det betyder inte nödvändigtvis att brottslingar specifikt riktar sig mot M1 Mac-datorer, utan det antyder att både M1 Mac och Intel Mac kan infekteras.

Det som är känt är att de infekterade datorerna kontaktar en server en gång i timmen , så det kan vara någon form av förberedelse för en större attack.

Skadlig programvara använder Mac OS Installer Javascript API för att utföra kommandon.

Säkerhetsföretaget har hittills inte kunnat bestäm hur kommandona leder till något längre, och det är alltså fortfarande okänt i vilken utsträckning Silver Sparrow utgör ett hot. Säkerhetsföretaget anser ändå att skadlig programvara är allvarlig.

På Apple-sidan har företaget återkallat certifikatet som används för att underteckna paketet som är associerat med Silver Sparrow-skadlig programvara.

Trots Apples notariatjänst har macOS-utvecklare av skadlig programvara framgångsrikt riktat sig mot Apple-produkter, inklusive de som använder det senaste ARM-chipet som MacBook Pro, MacBook Air och Mac Mini.

Apple hävdar att de har en "bransch- ledande ”användarskyddsmekanism på plats men hotet mot skadlig programvara fortsätter att dyka upp igen.

Det verkar faktiskt att hotaktörer redan är före spelet och riktar sig mot M1-chipsen i sin linda. Detta trots att många legitima utvecklare inte har överfört sina applikationer till den nya plattformen.

Silver Sparrow macOS malware skickar binärfiler för Intel och ARM, använder AWS och Akamai CDN

Forskarna förklarade Silver Sparrows verksamhet i bloggen "Clipping Silver Sparrow's wings: Outing macOS malware before it takes flight".

Den nya skadliga programvaran finns i två binära filer, Mach-objektformat riktat till Intel x86_64-processorer och Mach-O binär designad för M1 Mac-datorer.

MacOS-skadlig programvara installeras via Apple-installationspaket med namnet "update.pkg" eller "updater.pkg."

Arkiven innehåller JavaScript-kod som körs innan installationsskriptet körs och uppmanar användaren att tillåta ett program "avgöra om programvaran kan installeras."

Om användaren accepterar, installerar JavaScript-koden ett skript med namnet verx.sh. Att avbryta installationsprocessen vid denna tidpunkt är meningslöst eftersom systemet redan är infekterat, enligt Malwarebytes.

När skriptet har installerats kommer det att kontakta en kommando- och styrserver varje timme och kontrollera om kommandon eller binärer ska köras. / p>

Kommando- och kontrollcentret körs på Amazon Web Services (AWS) och Akamai Content Delivery Network (CDN) infrastruktur. Forskarna sa att användningen av molninfrastruktur gör det svårare att blockera viruset.

Överraskande nog upptäckte forskarna inte distributionen av den slutliga nyttolasten, vilket gjorde det slutgiltiga målet för skadlig kod ett mysterium.

De noterade att malware kanske väntade på att vissa villkor skulle uppfyllas. På samma sätt kan det eventuellt upptäcka övervakning av säkerhetsforskare och därmed undvika att använda den skadliga nyttolasten.

När de körs, skriver Intel x86_64-binärerna ut "Hello World" medan Mach-O-binärerna visar "Du gjorde det ! ”

Forskarna kallade dem” bystander binaries ”eftersom de inte uppvisade något skadligt beteende. Dessutom har skadlig programvara för macOS en mekanism för att ta bort sig själv, vilket ökar dess stealth-funktioner.

De noterade emellertid att funktionen för självavlägsnande aldrig användes på någon av de infekterade enheterna. Skadlig programvara söker också efter img-URL den hämtades från efter installationen. De hävdade att malwareutvecklarna ville spåra vilken distributionskanal som var mest effektiv.

Forskarna kunde inte ta reda på hur skadlig programvara levererades men möjliga distributionskanaler inkluderar falska flashuppdateringar, piratkopierad programvara, skadliga annonser eller legitima appar.

Cyberbrottslingar definierar reglerna för deras attacker, och det är upp till oss att försvara sig mot deras taktik, även när dessa taktiker inte är helt tydliga. Det är situationen med Silver Sparrow, den nyligen identifierade skadliga programvaran inriktad på macOS. För närvarande verkar det inte göra för mycket mycket, men det kan ge insikt i taktik som vi borde försvara.

Tekniska specifikationer för Silver Sparrow Malware

Enligt forskarens undersökning finns det två versioner av Silver Sparrow-skadlig programvara, kallad ”version 1” och ”version 2”.

Malwareversion 1

- Filnamn: updater.pkg (installationspaket för v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Skadlig version 2

- Filnamn: uppdatering .pkg (installationspaket för v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Bortsett från förändringen i nedladdningsadresser och skriptkommentarer hade de två skadliga versionerna bara en stor skillnad. Den första versionen involverade en Mach-O-binär kompilerad för Intel x86_64-arkitektur bara medan den andra versionen inkluderade en Mach-O-binär kompilerad för både Intel x86_64- och M1 ARM64-arkitekturer. Detta är viktigt eftersom M1 ARM64-arkitekturen är ny och det har upptäckts väldigt få hot för den nya plattformen.

De Mach-O-kompinerade binärfilerna verkar inte göra någonting så de kallas ”bystander” binärer. ”

Hur fördelas Silver Sparrow?Baserat på rapporter distribueras många macOS-hot genom skadliga annonser som enskilda, fristående installatörer i PKG- eller DMG-form, som maskeras som en legitim applikation - som Adobe Flash Player - eller som uppdateringar. I det här fallet distribuerade dock angriparna skadlig programvara i två distinkta paket: updater.pkg och update.pkg. Båda versionerna använder samma tekniker för att utföra, skiljer sig bara i sammanställningen av bystander binär.

En unik sak med Silver Sparrow är att dess installationspaket utnyttjar macOS Installer JavaScript API för att utföra misstänkta kommandon. Medan viss legitim programvara också gör detta är det första gången detta görs av skadlig kod. Detta är en avvikelse från beteenden som vi brukar observera i skadliga macOS-installatörer, som vanligtvis använder förinstallations- eller efterinstallationsskript för att utföra kommandon. I fall före och efter installation genererar installationen ett visst telemetri-mönster som ser ut som följande:

- Föräldraprocess: package_script_service

- Process: bash, zsh, sh, Python, eller en annan tolk

- Kommandorad: innehåller förinstallation eller efterinstallation

Det här telemetri-mönstret är inte en särskilt högkvalitativ indikator på skadlighet i sig eftersom även legitim programvara använder skript, men det identifierar pålitligt installatörer som använder förinstallations- och efterinstallationsskript i allmänhet. Silver Sparrow skiljer sig från vad vi förväntar oss att se från skadliga macOS-installatörer genom att inkludera JavaScript-kommandon i paketfilens Distributionsdefinition XML-fil. Detta ger ett annat telemetrimönster:

- Överordnad process: Installatör

- Process: bash

Som med förinstallations- och efterinstallationsskript räcker inte detta telemetri-mönster för att identifiera skadligt beteende på egen hand. Förinstallations- och efterinstallationsskript inkluderar kommandoradsargument som ger ledtrådar till vad som faktiskt körs. De skadliga JavaScript-kommandona å andra sidan körs med den legitima macOS Installer-processen och ger väldigt lite synlighet i innehållet i installationspaketet eller hur det paketet använder JavaScript-kommandona.

Vi vet att skadlig kod installerades via Apple-installationspaket (.pkg-filer) med namnet update.pkg eller updater.pkg. Vi vet dock inte hur dessa filer levererades till användaren.

Dessa .pkg-filer inkluderade JavaScript-kod, på ett sådant sätt att koden skulle köras i början innan installationen verkligen startade . Användaren skulle sedan tillfrågas om de vill låta ett program köras "för att avgöra om programvaran kan installeras."

Silver Sparrows installationsprogram säger till användaren:

"Detta paket kommer att köra ett program för att avgöra om programvaran kan installeras."

Detta innebär att om du klickar på Fortsätt men sedan tänker bättre på det och avslutar installationsprogrammet, det skulle vara för sent. Du hade redan smittats.

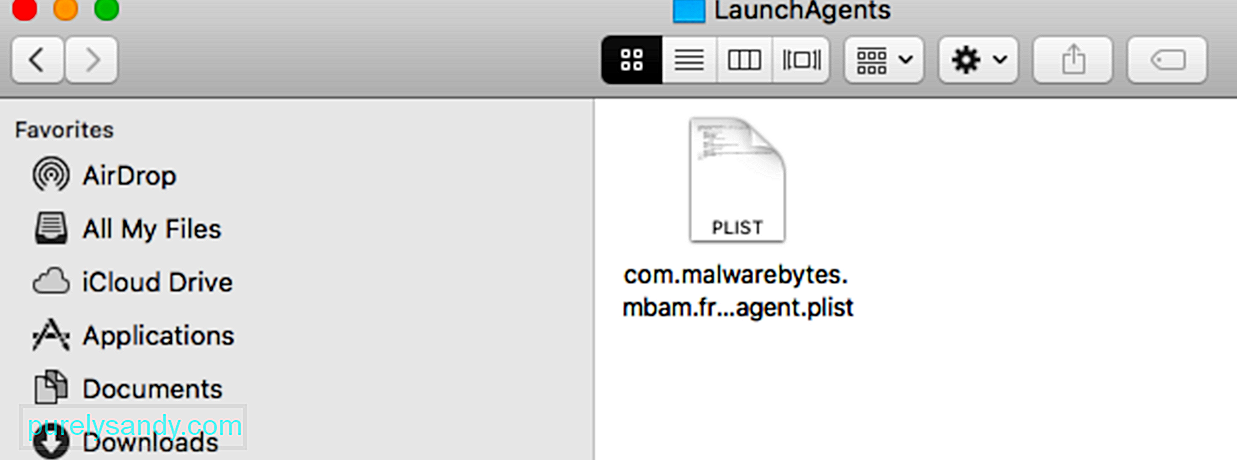

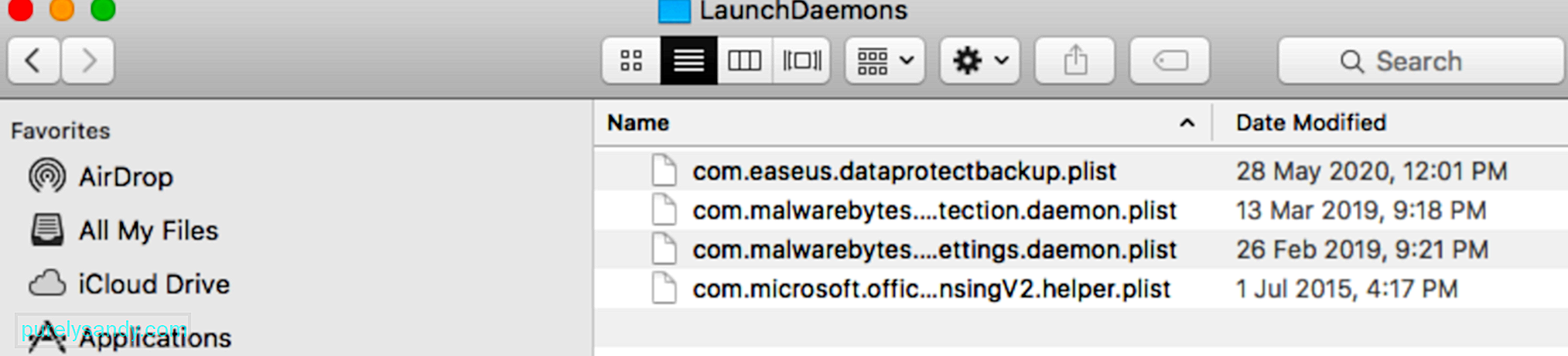

En annan indikation på skadlig aktivitet var PlistBuddy-processen som skapade en LaunchAgent på din Mac.

LaunchAgents ger ett sätt att instruera launchd, macOS-initieringssystemet, för att regelbundet eller automatiskt utföra uppgifter. De kan skrivas av alla användare i slutpunkten, men de körs vanligtvis också som användaren som skriver dem.

Det finns flera sätt att skapa fastighetslistor (plists) på macOS, och ibland använder hackare olika metoder för att uppnå sina behov. Ett sådant sätt är genom PlistBuddy, ett inbyggt verktyg som låter dig skapa olika fastighetslistor i en slutpunkt, inklusive LaunchAgents. Ibland vänder hackare sig till PlistBuddy för att upprätta uthållighet, och genom att göra detta kan försvarare enkelt inspektera innehållet i en LaunchAgent med hjälp av EDR eftersom alla filens egenskaper visas på kommandoraden innan de skriver.

I Silver Sparrows fall, det här är kommandona som skriver innehållet i plist:

- PlistBuddy -c “Add: Label string init_verx” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Lägg till: RunAtLoad bool true" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Add: StartInterval heltal 3600" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Lägg till: ProgramArguments array” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: ProgramArguments: 0 string '/ bin / sh'” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: ProgramArguments: 1 string -c” ~ /Library/Launchagents/init_verx.plist

LaunchAgent Plist XML kommer att likna följande:

Etikett

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

“~ / Library / Application \\ Support / verx_updater / verx. sh ”[tidsstämpel] [data från nedladdad plist]

Silver Sparrow innehåller också en filkontroll som orsakar borttagning av alla uthållighetsmekanismer och skript genom att kontrollera om det finns ~ / Library /._ insu på disken. Om filen finns, tar Silver Sparrow bort alla dess komponenter från slutpunkten. Hash rapporterade från Malwarebytes (d41d8cd98f00b204e9800998ecf8427e) indikerade att ._insu-filen var tom.

om [-f ~ / Library /._ insu]

sedan

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Library / Application \\ Support / verx_updater

rm / tmp / agent.sh

launchctl ta bort init_verx

I slutet av installationen kör Silver Sparrow två upptäcktskommandon för att konstruera data för en curl HTTP POST-begäran som indikerar att installationen inträffade. Den ena hämtar systemets UUID för rapportering, och den andra hittar webbadressen som används för att ladda ner den ursprungliga paketfilen.

Genom att köra en sqlite3-fråga hittar skadlig programvara den ursprungliga webbadressen som PKG laddade ner från, vilket ger cyberkriminella en idé om framgångsrika distributionskanaler. Vi ser vanligtvis den här typen av aktivitet med skadlig adware på macOS: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'välj LSQuarantineDataURLString från LSQuarantineEvent där LSQuarantineDataURLString som "[redactedar" order efter "ordning", "ordning", "order" efter "ordning" > Hur man tar bort Silver Sparrow-skadlig programvara från Mac

Apple tog snabbt steg för att åsidosätta utvecklarcertifikaten som gjorde det möjligt att installera Silver Sparrow-skadlig kod. Ytterligare installationer borde därför inte längre vara möjliga.

Apples kunder är vanligtvis skyddade från skadlig kod eftersom all programvara som laddas ner utanför Mac App Store måste vara notarierad. I det här fallet verkar det som om malware-skribenterna kunde få ett certifikat som användes för att signera paketet.

Utan detta certifikat kan skadlig programvara inte längre infektera fler datorer.

Ett annat sätt att upptäcka Silver Sparrow är att söka efter närvaron av indikatorer för att bekräfta om du har att göra med en Silver Sparrow-infektion eller något annat:

- Leta efter en process som verkar vara PlistBuddy som kör i kombination med en kommandorad som innehåller följande: LaunchAgents och RunAtLoad och true. Denna analys hjälper till att hitta flera MacOS-skadliga familjer som skapar LaunchAgent-uthållighet.

- Leta efter en process som verkar som sqlite3 kör i kombination med en kommandorad som innehåller: LSQarantine. Den här analysen hjälper till att hitta flera macOS-skadefamiljer som manipulerar eller söker efter metadata för nedladdade filer.

- Leta efter en process som verkar vara krullningskörning i kombination med en kommandorad som innehåller: s3.amazonaws.com. Den här analysen hjälper till att hitta flera macOS-skadliga familjer som använder S3-hinkar för distribution.

Förekomsten av dessa filer indikerar också att din enhet har äventyrats med antingen version 1 eller version 2 av Silver Sparrow-skadlig programvara :

- ~ / Library /._ insu (tom fil som används för att signalera skadlig kod att ta bort sig själv)

- /tmp/agent.sh (skalskript körs för återuppringning av installationen)

- /tmp/version.json (fil nedladdad från S3 för att bestämma exekveringsflöde)

- /tmp/version.plist (version.json omvandlas till en fastighetslista)

För skadlig programvara version 1:

- Filnamn: updater.pkg (installationspaket för v1) eller uppdaterare (närstående Mach-O Intel-binärt i v1-paket)

- MD5: 30c9bc7d40454e501c358f77449071aa eller c668003c9c5b1689ba47a431512b03cc

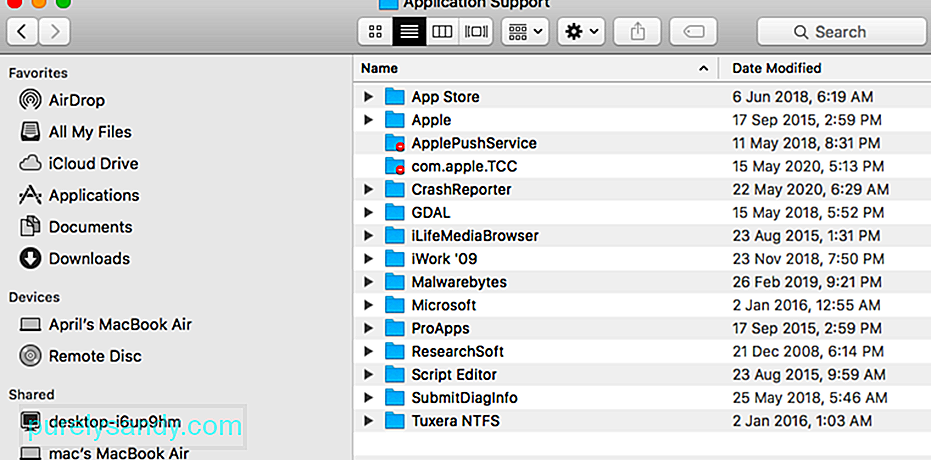

- saws3 [.] com (S3 hinkversion version.json för v1)

- ~ / Library / Application Support / agent_updater / agent.sh (v1-skript som körs varje timme)

- / tmp / agent (fil som innehåller den slutliga v1-nyttolasten om den distribueras)

- ~ / Library / Launchagents / agent.plist (v1 persistence mekanism)

- ~ / Library / Launchagents / init_agent.plist (v1 uthållighetsmekanism)

- Utvecklar-ID Saotia Seay (5834W6MYX3) - binär signatur v1 bystander återkallad av Apple

För skadlig programvara version 2:

- Filnamn: update.pkg (installationspaket för v2) eller tasker.app/Contents/MacOS/tasker (kringstående Mach-O Intel & amp; M1 binärt i v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 eller b370191228fef826 li>

- s3.amazonaws [.] com (S3 hinkversion version.json för v2)

- ~ / Library / Application Support / verx_updater / verx.sh (v2-skript som körs varje timme)

- / tmp / verx (fil som innehåller slutlig v2-nyttolast om den distribueras)

- ~ / Library / Launchagents / verx.plist (v2 persistens mekanism)

- ~ / Library / Launchagents / init_verx.plist (v2 persistence mekanism)

- Developer ID Julie Willey (MSZ3ZH74RK) - v2 bystander binär signatur återkallad av Apple

För att ta bort Silver Sparrow-skadlig programvara är det här stegen du kan göra:

1. Skanna med en antiprogramvara.Det bästa försvaret mot skadlig programvara på din dator kommer alltid att vara en pålitlig antiprogramvara som Outbyte AVarmor. Anledningen är enkel, en antiprogramvara söker igenom hela din dator, lokaliserar och tar bort misstänkta program oavsett hur dolda de är. Att ta bort skadlig kod manuellt kan fungera, men det finns alltid chansen att du kan missa något. Ett bra program mot skadlig kod gör det inte.

2. Ta bort Silver Sparrow-program, filer och mappar.

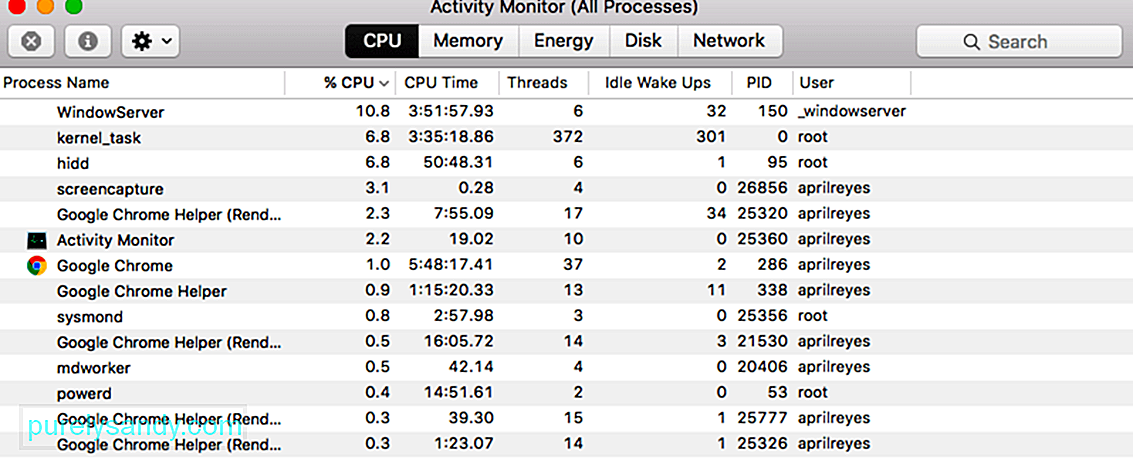

Om du vill radera Silver Sparrow-skadlig programvara på din Mac, navigerar du först till Aktivitetsövervakaren och avlägsnar misstänkta processer. Annars får du felmeddelanden när du försöker ta bort det. För att komma till Aktivitetsövervakaren, gör följande steg:

När du har raderat misstänkta program måste du också ta bort skadlig programvarurelaterad filer och mappar. Följande steg är att vidta:

När du har raderat skadlig programvara manuellt från datorns hårddiskar måste du också avinstallera alla webbläsartillägg från Top Results. Gå till Inställningar & gt; Tillägg i webbläsaren som du använder och tar bort alla tillägg som du inte känner till. Alternativt kan du återställa din webbläsare till standard eftersom detta också tar bort alla tillägg.

SammanfattningDen skadliga programvaran Silver Sparrow förblir mystisk eftersom den inte laddar ner ytterligare nyttolaster även efter lång tid. Det betyder att vi inte har en aning om vad skadlig programvara var utformad för att göra, vilket lämnar Mac-användare och säkerhetsexperter förbryllade över vad det är tänkt att göra. Trots bristen på skadlig verksamhet utgör förekomsten av skadlig programvara i sig ett hot mot de infekterade enheterna. Därför bör den tas bort omedelbart och alla spår av den ska raderas.

YouTube-video: Allt du behöver veta när Mac smittas med ny Silver Sparrow-skadlig kod

09, 2025